Por Adrien Cherqui

Traducción: Daniel Del Castillo

Passage au crible n°89

Source: Wikimedia

Source: Wikimedia

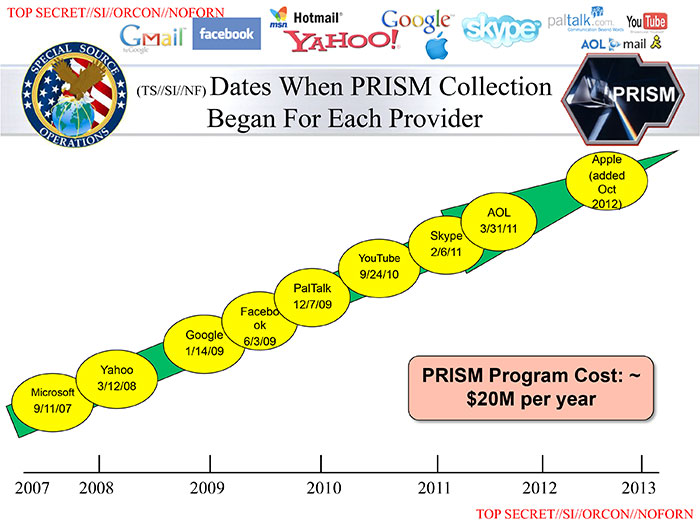

PRISM (Planning Tool for Resource Integration, Synchronization and Management), el programa norteamericano que recolecta los datos de los internautas, ocupa todas las portadas de los medios internacionales desde hace varios días. Empresas emblemáticas como Google, Facebook, Microsoft, Yahoo, AOL, también el operador telefónico Verizon, brindan a las agencias de seguridad norteamericanas un acceso a sus bases de datos. En otras palabras, las llamadas telefónicas, los correos, las fotos, los videos y todos los otros datos, son actualmente almacenados por los servicios secretos norteamericanos.

> Contexto histórico

> Marco teórico

> Análisis

> Referencias

El 12 de marzo de 2013, el Congreso norteamericano declaraba que el Jefe de Seguridad de los Estados Unidos – igualmente director de la National Security Agency (NSA) y del ciber-comando -, el general Keith Alexander, establecía 13 equipos de programadores y expertos en informática, cuya misión era proteger las redes norteamericanas en caso de ataques provenientes de naciones extranjeras. Era la primera vez que la administración del presidente Obama admitía públicamente la organización y el desarrollo de una estrategia de defensa. Algunas semanas más tarde, responsables del Pentágono confirmaban a la Agencia France Presse que hackers de origen chino se habían introducido en los sistemas norteamericanos y habían accedido a cerca de 30 tecnologías de defensa, los planes de armamento de 40 programas en equipamiento militar – entre los cuales se encontraba el plan del misil Patriot –, así como del sistema antimisiles Aegis de la Navy y aviones de caza F35, F/A-18 y del helicóptero Black Hawk. Refugiado en Hong Kong desde el 20 de mayo de 2013, Edward Snowden – antiguo analista de la CIA – informó a la prensa que la Agencia de Seguridad norteamericana había pirateado las redes informáticas chinas y reveló la existencia de PRISM, creado en 2007. Éste autoriza y hace posible la recolección de información proveniente de la Internet. Entre las instituciones pirateadas, figura la Universidad de Hong Kong y su IXP (Internet Exchange Point), infraestructura física que posibilita a los proveedores de acceso a Internet, el intercambio del tráfico entre sus respectivas redes.

1. Configuración. Según Norbert Elias, una configuración evoca las relaciones de interdependencia entre los individuos. Esta noción excede las aporías propias de la dicotomía clásica, tantas veces establecida por las Ciencias Sociales, entre el individuo y la sociedad. El término designa entonces las relaciones complejas de dependencia recíproca que se adelantan en una dinámica perpetua.

2. Hegemonía. Al instaurar múltiples arreglos con compañías transnacionales, los Estados Unidos fundamentan su hegemonía digital. De esta manera, el gobierno posee la capacidad de imponer sus propias reglas y acuerdos a los otros protagonistas presentes en el escenario internacional. Al respecto, el poder norteamericano debe establecer su supremacía en la Internet al proteger y reforzar el monopolio y la preponderancia de los grandes grupos norteamericanos en materia de servicios inmateriales y nuevas tecnologías.

El desarrollo de las NTIC (Nuevas Tecnologías de la Información y las Comunicaciones), así como la ampliación de la Internet, evidenciaron nuevos medios de comunicación e interacción. Siguiendo a Marcel Mauss, la tecnología – la disciplina que estudia las técnicas – constituye una parte importante de la sociología. Asimilar las nociones de crecimiento e impacto de las tecnologías desplegadas en las Relaciones Internacionales, nos permite en consecuencia una mejor comprensión de los cambios rápidos e intensos impulsados en el área. Actualmente, asistimos a una transnacionalización de las ideas e identidades, también de los hábitos, en espacios de sociabilidad digital por la vía de las redes sociales como Facebook, Tuiter y otros foros.

La noción de riesgo constituye un desafío político público, a tal punto que ciertas evoluciones técnicas representan un peligro potencial para los grupos sociales (Ulrich Bech). Valiéndose de dicho concepto, los Estados Unidos legitiman sus políticas de seguridad, fundamentadas en el monopolio de la violencia física legítima (Max Weber). Ahora que cada uno de nosotros puede expresarse libremente en la Internet, la información también se torna un desafío para las empresas y los Estados. Sea que se trate de la red Échelon – el sistema mundial de interceptación de las comunicaciones, administrado por los servicios secretos de los Estados Unidos, del Reino Unido, de Canadá, Australia y Nueva Zelanda – o más recientemente de PRISM, los programas de vigilancia no se revelan como un acontecimiento reciente, contrariamente a lo que se podría pensar. Al efectuar la recolección de los datos privados que transitan por las redes de las principales empresas norteamericanas, prestadoras de servicios a usuarios del mundo entero, PRISM actúa finalmente como el panóptico concebido por Bentham desde el siglo XVIII. En el centro de este dispositivo se hallan las agencias de seguridad norteamericanas en condiciones de reunir una cantidad importante de informaciones confidenciales. Al actuar en sinergia, los sectores públicos y privados trabajan ocasionalmente juntos para vigilar y recolectar los datos de los usuarios de servicios como Google o Yahoo. El programa PRISM se inscribe en este tipo de relación que mezcla las categorías y pone a trabajar un concierto de compañías privadas con la administración pública, formando de este modo una configuración de dependencia recíproca y de cooperación. Esta apertura entre lo público y lo privado pone igualmente en evidencia la aceleración del proceso de la globalización, lo cual tiene como efecto reforzar la circulación de las conductas entre actores heterogéneos. A partir de ahora asistimos entonces a una reestructuración del orden internacional, en cuyo centro las autoridades nacionales interactúan y cooperan con otros actores, de quienes se vuelven más o menos interdependientes. No obstante, este tipo de alianza resulta poco anodino ya que concurre en el refuerzo de la hegemonía norteamericana en el ciberespacio. En efecto, al conferir los medios necesarios al poder público norteamericano, en el marco de un sistema de coalición hegemónico (Gramsci), las compañías transnacionales le permiten acceder de manera privilegiada a las bases de datos de Silicon Valley. El proceso autoriza pues al Estado a emprender una política mundial de depredación clandestina de los datos personales, que resulta posible gracias al uso creciente, casi monopólico, de los servicios inmateriales provistos por las sociedades norteamericanas.

La utilización de tales métodos revela la debilidad de las libertades individuales y públicas frente a un aparato de Estado que tiende a la omnisciencia. Es la razón por la cual una asociación como American Civil Liberties Union – uno de los principales movimientos de defensa de las libertades cívicas de los Estados Unidos – hostil a la colecta de datos personales emprendida por el gobierno norteamericano, entabló una acción judicial con el fin de protestar contra este programa. Las reacciones se pusieron virulentas y perfilan desde ya algunos vínculos de solidaridad entre organizaciones y personas sin aparente nexo directo. Desde luego, observamos la formación de una amplia configuración de actores en la cual grandes grupos privados intervienen conjuntamente con el Estado norteamericano, frente a ciudadanos que son usuarios de los servicios controlados por el programa PRISM.

La vigilancia acrecentada de la Internet pone de manifiesto un fenómeno doble: el espionaje reforzado de unidades tanto micro como macro políticas. ¿Al encender las alarmas, Edward Snowden, no expuso a la luz pública la piratería a los computadores e infraestructuras chinos, como el IXP de Hong Kong? Finalmente, el fundamento de la supremacía norteamericana en el espacio digital es la relación que los Estados Unidos sostienen con el sector privado. Precisamente, se recalcan los vínculos tejidos por el poder público con las grandes compañías transnacionales, que le otorgan los medios y el rol dominante cuyo desarrollo observamos hoy en día.

Arquilla John, Ronfeldt David, « Cyberwar is Coming! », Comparative Strategy, 12 (2), 1993, p. 141-165.

Assange Julian, « L’avancée des technologies de l’information annonce la fin de la vie privée », Le Monde, 7 juin 2013, disponible en : http://www.lemonde.fr/idees/article/2013/06/07/le-fardeau-du-geek-blanc_3426437_3232.html

Mauss Marcel, Techniques, technologies et civilisation, Paris, PUF, 2012.

Mazzetti Mark, Sanger David E., « Security Leader Says U.S. Would Retaliate Against Cyberattacks», The New York Times, 12 mars 2013, disponible en: http://www.nytimes.com/2013/03/13/us/intelligence-official-warns-congress-that-cyberattacks-pose-threat-to-us.html?_r=2&

Rosenau James N., Sign J. P. (Ed.), Informations Technologies and Global Politics, The Changing Scope of Power and Governance, Albany, State University of New York Press, 2002.

Rosenau James N., Turbulence in World Politics: a Theory of Change and Continuity, Princeton, Princeton University Press, 1990.

Samaan Jean-Loup, « Mythes et réalités des cyberguerres », Politique étrangère, 4, 2008, p. 829-841.