مقال: أدريان شرقيAdrien Cherqui

ترجمة: مصطفى بن براح Benberrah Moustafa

Passage au crible n°89

Source: Wikimedia

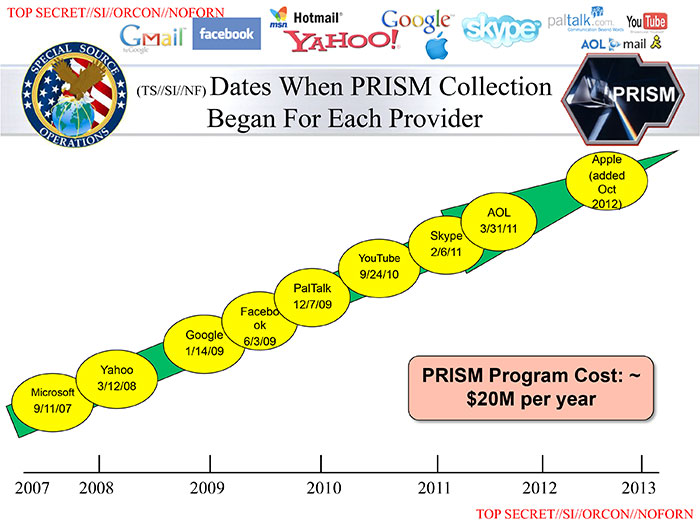

احتل البرنامج الأمريكي بريسم المخصص لجمع البيانات من الإنترنت الصفحات الأولى لوسائل الإعلام الدولية عدة أيام. تسمح شركات شهيرة مثل جوجل، فيسبوك، مايكروسوفت، ياهو، أ.و.ل وحتى المشغل فيريزون للوكالات الأمنية الأمريكية بالإستطلاع على قواعد البيانات الخاصة بها. بعبارة أخرى، يتم اليوم جمع المكالمات الهاتفية، رسائل البريد الإلكتروني، الصور، الفيديوهات وغيرها من البيانات من قبل أجهزة الاستخبارات الأمريكية.

> نبذة تاريخية

> الإطار النظري

> تحليل

> المراجع

أعلن الكونغرس الأميركي يوم 12 مارس عام 2013 أن رئيس أمن الولايات المتحدة – الذي يشغل كذلك منصب مدير وكالة الأمن القومي والإدارة السيبرانية – الجنرال كيث ألكسندر قد كلف 13 فريقا من المبرمجين و ‘خبراء تكنولوجيا المعلومات بحماية الشبكات الأمريكية ضد الهجمات الدول الأجنبية المحتملة. مثل هذا الإعلان أول اعتراف لإدارة أوباما علنا بتنظيم وتطوير استراتيجية دفاعية. بعد بضعة أسابيع، أكد مسؤولون في البنتاغون لوكالة فرانس براس أن قراصنة صينيين قد اقتحموا أنظمة الولايات المتحدة وتمكنت من الوصول إلى ما يقرب من 30 تكنولوجيا دفاع، لتخطيطات تسليح 40 برنامج للمعدات العسكرية – بما فيها صواريخ باتريوت – إضافة إلى نظام ايجيس Aegis المضاد للصواريخ الخاص بالبحرية والطائرات المقاتلة F35 ، F/A-18 وطائرة هليكوبتر طراز بلاك هوك. أعلن إدوارد سنودن – المحلل السابق في وكالةCIA – اللاجئ في هونغ كونغ منذ 20 مايو 2013 لوكالة الصحافة قرصنة أجهزة الكمبيوتر الصينية من قبل وكالة الأمن القومي الأمريكي وكشف برنامج بريسم. يمكن هذا البرنامج الذي أنشئ سنة 2007 جمع المعلومات من شبكة الإنترنت. تشمل المؤسسات المقرصنة على سبيل المثال جامعة هونغ كونغ و ومركز تبادل الإنترنت لها (IXP)، بنية مادية تسمح لمقدمي خدمات الإنترنت بتبادل حركة الإنترنت بين شبكاتها.

1. التركيب. يشير التركيب إلى العلاقات المتبادلة بين الأفراد بالنسبة لنوربرت إلياس. يتجاوز هذا المفهوم المفارقات الكامنة في الانقسام الكلاسيكي الذي يميز بين الفرد والمجتمع في مجال العلوم الاجتماعية. يشير هذا المصطلح عندها إلى العلاقات المعقدة من الاعتماد المتبادل ذو الديناميكية المتواصلة.

2. الهيمنة. تعزز الولايات المتحدة الأمريكية هيمنتها الرقمية من خلال خلق ترتيبات متعددة مع الشركات عبر الوطنية. هذا ما يمكنها من فرض القواعد والاتفاقات الخاصة بها على الجهات الفاعلة الأخرى الموجودة في الساحة العالمية. يتم تعزيز التفوق الأمريكي على شبكة الإنترنت من خلال حماية وتعزيز احتكار وهيمنة جماعات أمريكية كبيرة للخدمات الرقمية والتكنولوجيات الجديدة.

كشف تطور تكنولوجيا المعلومات والاتصالات وتضخم شبكة الإنترنت وسائل جديدة للاتصال والتفاعل. يعتبر مارسيل موس التكنولوجيا – التي عرفها بأنها الإختصاص الذي يدرس التقنية – كجزء مهم من علم الاجتماع. يمكن بالتالي إدراك مفاهيم النمو وأثر انتشار التكنولوجيا في العلاقات الدولية من فهم أفضل للتغيرات السريعة والمكثفة في هذا المجال. نشهد حاليا تدويلا للأفكار والهويات والممارسات من خلال المؤانسة الرقمية، من خلال الشبكات الاجتماعية مثل الفيسبوك وتويتر، أو من خلال المدونات الرقمية.

يمثل مفهوم الخطر رهان للسياسة العامة تسلط الضوء على تمثيل بعض التطورات التقنية تهديدا محتملا للجماعات الاجتماعية (أولريش بيك). باستغلالها لهذا المنظور، تبرر الولايات المتحدة السياسات الأمنية المرتكزة على احتكار العنف الجسدي الشرعي (ماكس فيبر). في الوقت الذي يمكن للجميع التعبير بحرية على شبكة الإنترنت، أصبحت المعلومات رهان بالنسبة للشركات والحكومات. لا تمثل برامج التجسس حدثا جديدا على عكس ما قد يتصور المرء إذا تعلق الأمر بشبكة النسق – نظام عالمي لاعتراض الاتصالات تديره أجهزة الاستخبارات في الولايات المتحدة والمملكة المتحدة وكندا وأستراليا ونيوزيلندا – أو في الآونة الأخيرة ببرامج بريسم. يعمل هذا البرنامج أخيرا كالبانوبتيكون الذي صممه بنثهام في القرن الثامن عشر من خلال جمع البيانات الخاصة التي تمر عبر شبكات الشركات الكبرى في الولايات المتحدة التي توفر الخدمات للمستخدمين في جميع أنحاء العالم. يحتل مركز هذا الجهاز وكالات الاستخبارات الأميركية القادرة على جمع عدد كبير من المعلومات السرية. يعمل القطاعين العام والخاص معا أحيانا لرصد وجمع البيانات من مشغلي الخدمات مثل غوغل أو ياهو. إن برنامج بريسم هو جزء من هذا النوع من العلاقة التي تقوم على عمل الشركات الخاصة جنبا إلى جنب مع الحكومة مشكلة بذلك نمط من الاعتماد المتبادل والتعاون. يسلط هذا التداخل بين القطاعين العام والخاص الضوء على تسارع عملية العولمة، مما يقوي التبادلات بين جهات فاعلة غير المتجانسة. نشهد بالتالي إعادة هيكلة النظام الدولي أين تتفاعل السلطات الوطنية وتتعاون مع فاعلين آخرين في ظل علاقات ترابط مما يساهم في تعزيز الهيمنة الأمريكية على الفضاء الإلكتروني. في الواقع، تمنح الشركات عبر الوطنية مواردا متعددة للسلطة الأميركية في ظل نظام من التحالف الهيمنة (غرامشي) عن طريق السماح لها بالوصول إلى قواعد البيانات بوادي السليكون. تسمح هذه العملية للدولة بتطبيق سياسة افتراس احتكارية عالمية للبيانات الشخصية يساهم فيها الاستخدام المتزايد للخدمات الرقمية التي تقدمها الشركات الأمريكية.

يكشف استخدام مثل هذه الأساليب عن ضعف الحريات الفردية والعامة أمام أجهزة الدولة. رفعت لهذا السبب منظمة الاتحاد الأمريكي للحريات المدنية – وهي أحد أكبر منظمات الدفاع عن الحريات المدنية في الولايات المتحدة – المعادية لجمع البيانات الشخصية التي تقوم بها حكومة الولايات المتحدة دعوى قضائية للاحتجاج ضد البرنامج. رسمت ردود الفعل الضارية روابط تضامن بين منظمات وأفراد دون صلات مباشرة. ولذلك فإننا نرى تشكيل تركيبات واسعة من الجهات الفاعلة التي تنشط فيها مجموعات خاصة كبيرة جنبا إلى جنب مع الحكومة الأمريكية ضد المواطنين ومستخدمي الخدمات التي يسيطر عليها برنامج بريسم.

تسلط مراقبة الإنترنت هذه الضوء على ظاهرة مزدوجة: تعزيز تجسس الوحدات السياسية الجزئية والكلية. ألم يكشف تحذير إدوارد سنودن على قرصنة أجهزة كمبيوتر وبنى تحتية صينية مثل IXPs في هونغ كونغ؟ نستنتج في النهاية أن أسس القيادة الأميركية في الفضاء الرقمي تعتمد على علاقة الولايات المتحدة مع القطاع الخاص. هذا ما يظهر من خلال الروابط بين السلطات العامة والشركات عبر الوطنية الكبيرة وإعطائها الموارد والدور المهيمن الذي نحن الآن نلاحظ نموه.

Arquilla John, Ronfeldt David, « Cyberwar is Coming! », Comparative Strategy, 12 (2), 1993, p. 141-165

Assange Julian, « L’avancée des technologies de l’information annonce la fin de la vie privée », Le Monde, 7 juin 2013, disponible à la page : http://www.lemonde.fr/idees/article/2013/06/07/le-fardeau-du-geek-blanc_3426437_3232.html

Mauss Marcel, Techniques, technologies et civilisation, Paris, PUF, 2012

Mazzetti Mark, Sanger David E., « Security Leader Says U.S. Would Retaliate Against Cyberattacks», The New York Times, 12 mars 2013, disponible à la page: http://www.nytimes.com/2013/03/13/us/intelligence-official-warns-congress-that-cyberattacks-pose-threat-to-us.html?_r=2&

Rosenau James N., Sign J. P. (Ed.), Informations Technologies and Global Politics, The Changing Scope of Power and Governance, Albany, State University of New York Press, 2002

Rosenau James N., Turbulence in World Politics: a Theory of Change and Continuity, Princeton, Princeton University Press, 1990

Samaan Jean-Loup, « Mythes et réalités des cyberguerres », Politique étrangère, (4), 2008, p. 829-841